1. Die größten Fehler beim Erstellen der Informationssicherheits-Richtlinie!

1. Die größten Fehler beim Erstellen der Informationssicherheits-Richtlinie!

Hier beginnt unsere 3-teilige Blog-Reihe zum Thema Informationssicherheits-Richtlinie. Nutzen Sie meine Fehler-Beispiele für Ihre Informationssicherheits-Richtlinie.

Ist bei Ihnen geregelt, wie Ihre Mitarbeiter mit Unternehmenswerten, Passwörtern, Daten und Informationen umgehen (sollen)? Existiert in Ihrem Unternehmen schon eine Informationsicherheits-Richtlinie?

In vielen Unternehmen wird mit Informationssicherheits-Richtlinien vorbildlich umgegangen. Die Mitarbeiter arbeiten mit und an den Informationssicherheits-Richtlinien. Ebenfalls gibt es Unternehmen, in denen die Informationssicherheits-Richtlinien nicht akzeptiert und somit vielfach einfach umgangen werden. Wie kommt es nun zu diesem Unterschied, wann wird eine Informationssicherheits-Richtlinie gut angenommen?

In dieser Artikel-Reihe soll beleuchtet werden, was eine gute Informationssicherheits-Richtlinie ausmacht und wie die Akzeptanz für eine solche Richtlinie erhöht wird, sodass die Mitarbeiter sie gerne beachten.

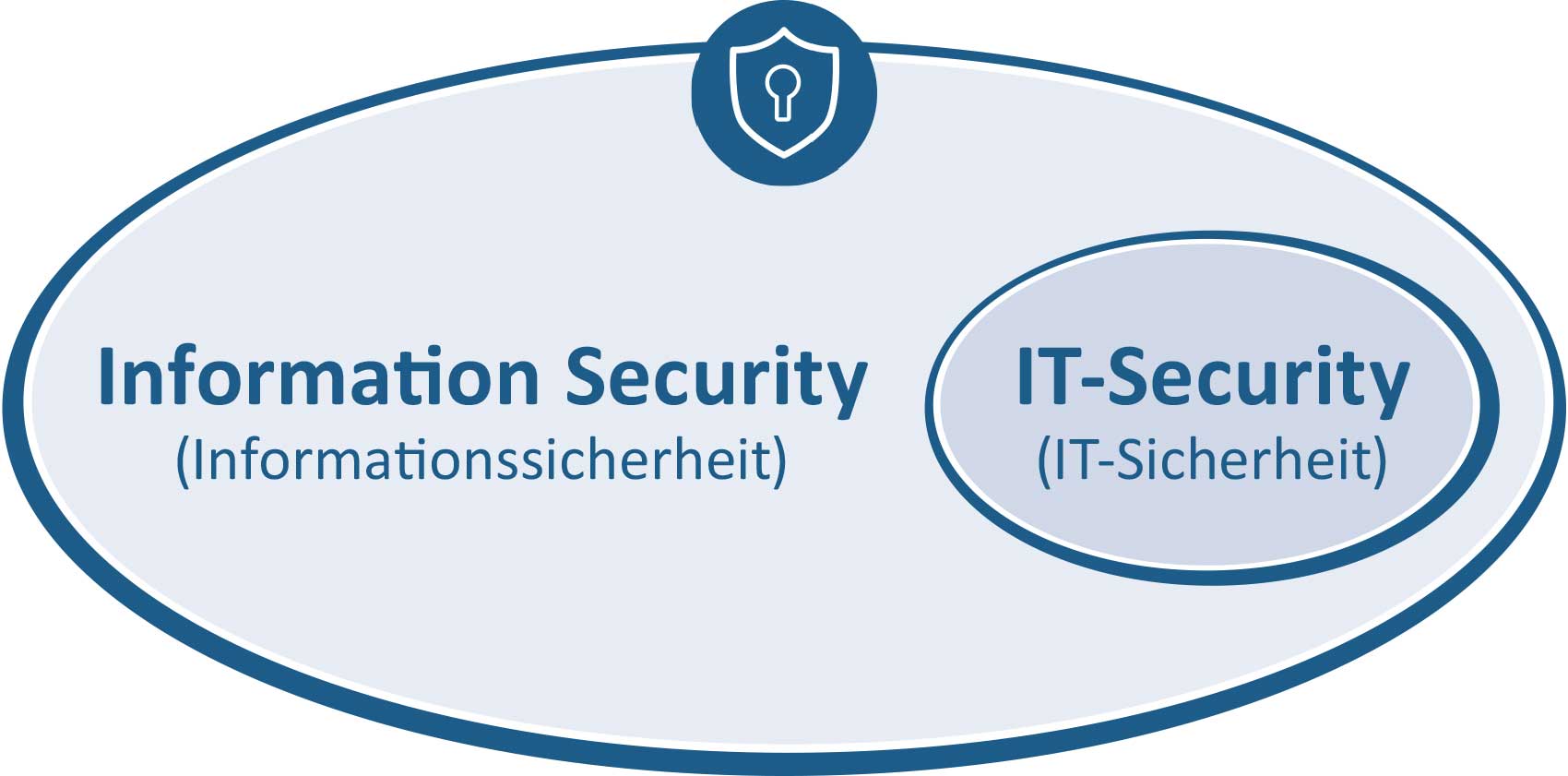

IT-Sicherheit(srichtlinie) vs. Informationssicherheit(srichtlinie)

In der Praxis hat sich der Begriff IT-Sicherheit (IT-Security) eingebürgert. Gleiches gilt für die IT-Sicherheitsrichtlinie.

Was ist nun der Unterschied zwischen den beiden Begriffen IT-Sicherheit und Informationssicherheit und somit auch zwischen den Richtlinien?

Im üblichen Sinne meint der Begriff IT-Sicherheit den Schutz soziotechnischer[1] Systeme, somit ein System, in dem der Mensch und bestimmte Technologien eingebunden sind. Daraus ergibt sich auch der Zweck der IT-Sicherheit. Es sollen Unternehmen bzw. Organisationen und deren Daten vor Bedrohungen und Schaden geschützt werden. Diese Aussage bezieht sich allerdings vor allem auf den Schutz der IT-Systeme.

Nun zur Informationssicherheit, diese umfasst im Gegensatz zur IT-Sicherheit alle, auch nicht technischen Systeme. Im Umkehrschluss bedeutet dies, dass z.B. auch Archive in Papierform, das Betriebsgelände usw. sowie Unternehmensdaten durch entsprechende Vorgaben geschützt werden. Somit ist der Bereich den die Informationssicherheit abdeckt viel weiter gefasst als die IT-Sicherheit, da sie technische, nicht technische Systeme und die Organisation mit einschließt.

Warum überhaupt eine Informationssicherheits-Richtlinie?

Wenn Sie nun überlegen, benötige ich das wirklich? Diese Frage kann ich Ihnen nicht beantworten. Ich möchte Ihnen daher einige Fragen stellen:

- Gibt es in Ihrem Unternehmen Werte (Juwelen) die schützenswert sind (Daten in digitaler oder Papierform, Rezepturen und Patente für die Fertigung oder hochwertige Geräte und Maschinen …)?

- Haben Sie in Ihrem Unternehmen Probleme, wenn einige dieser Juwelen nicht verfügbar sind?

- Handelt es sich bei manchen dieser Juwelen um Informationen, die nicht für Dritte zugänglich sein sollten?

- Sie haben alle technischen Schutzmechanismen in Ihrem Unternehmen umgesetzt, so dass die Mitarbeiter oder Dritte keine Möglichkeit haben, diese zu umgehen?

Sie konnten die ersten drei Fragen teilweise mit „Ja“ und die letzte Frage mit „Nein“ beantworten, dann ist es wahrscheinlich sinnvoll, eine Informationssicherheits-Richtlinie für Ihre Mitarbeiter einzuführen.

Hier nun endlich die größten Fehler beim Erstellen der Informationssicherheits-Richtlinie!

Die nachfolgenden Punkte tauchen in diesem Zusammenhang immer wieder auf:

Der Alleingang

Eine zuständige Stelle im Unternehmen, dies kann der Informationssicherheitsbeauftragte, der IT-Leiter oder die Personalabteilung sein, erstellen eine Informationssicherheits-Richtlinie ohne sich mit den anderen Abteilungen im Unternehmen abzustimmen. Oder die Richtlinien wurden durch einen externen Anwalt erstellt und es wurde kein Feedback der Abteilungen eingeholt.

Der erhobene Zeigefinger

- „Es ist verboten …“

- „Folgendes ist zu unterlassen …“

- „Es ist nicht erlaubt …“

Ist das tatsächlich die Sprache, die im Alltag in Ihrem Unternehmen gesprochen wird? Was drückt diese Sprache aus?

Die Bedeutsamkeit bei der täglichen Arbeit

„Nur durch die IT freigegebene USB-Sticks dürfen verwendet werden“. Dieser Satz, oder so ähnlich, ließt sich in einer Informationssicherheits-Richtlinie nicht ungewöhnlich. Bei der täglichen Arbeit kann er sich aber als nicht zu überwindendes Hindernis herausstellen, wenn Ihre Mitarbeiter ihre Arbeit machen möchten. Ihnen bleibt gar nichts anderes übrig, als diese Richtlinie zu brechen.

- Wie ist ein „freigegebener USB-Stick“ zu erkennen? Wurde dies kenntlich gemacht, z.B. durch einen Aufkleber?

- Wie ist das Vorgehen, wenn ein Kunde oder Lieferant Daten auf einem USB-Stick liefert? Gibt es hier eine Vorgehensweise?

Was in der Theorie einfach und logisch klingt, lässt sich in den Fachabteilungen nicht immer umsetzen.

Sicherheitsniveau immer Maximal

„Die Übertragung digitaler Daten darf nur verschlüsselt erfolgen.“ Diese Richtlinie ist sehr pauschal gehalten. Ist es wirklich das Ziel, dass selbst die Versendung des wöchentlichen Speiseplans verschlüsselt zu erfolgen hat? Wo ist Sicherheit wichtig und wo kann darauf verzichtet werden?

Im nächsten Blog gebe ich Ihnen dann konkrete Tipps zur Erstellung einer Informationssicherheits-Richtlinie.

Ihr Stefan Roschetzki, IT-Security Beauftragter und Manager (TÜV)

[1] Soziotechnisches System => https://de.wikipedia.org/wiki/Soziotechnisches_System